英伟达芯片的“间谍暗门”只是冰山一角,境外间谍设备正在全向渗透

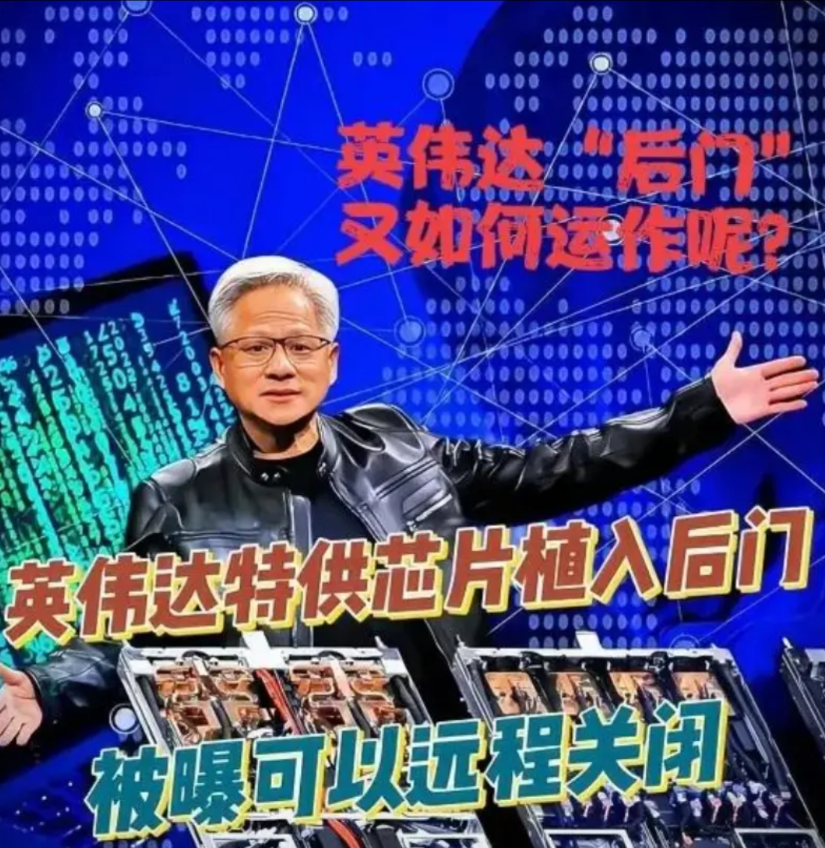

前几天,还穿着皮衣来中国手舞足蹈黄仁勋,原来背后暗藏玄机,特供中国的芯片藏有“间谍暗门”,英伟达玩这样的把戏,在中国市场要真栽了。

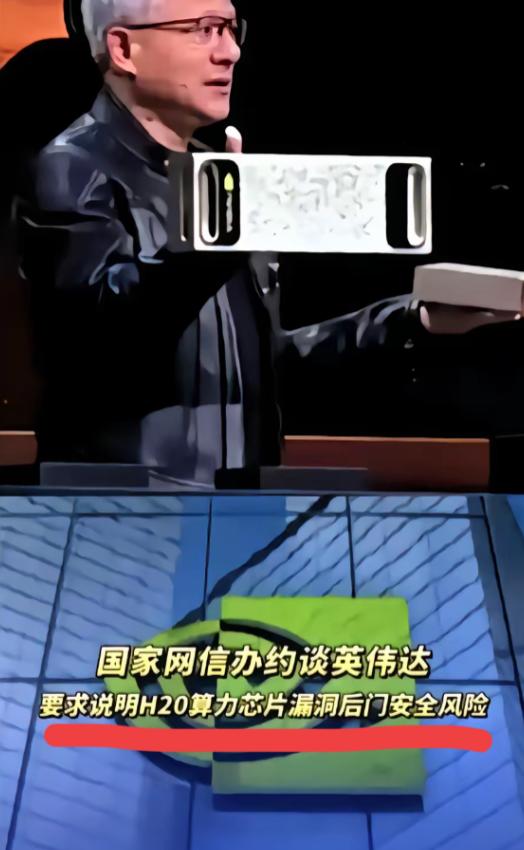

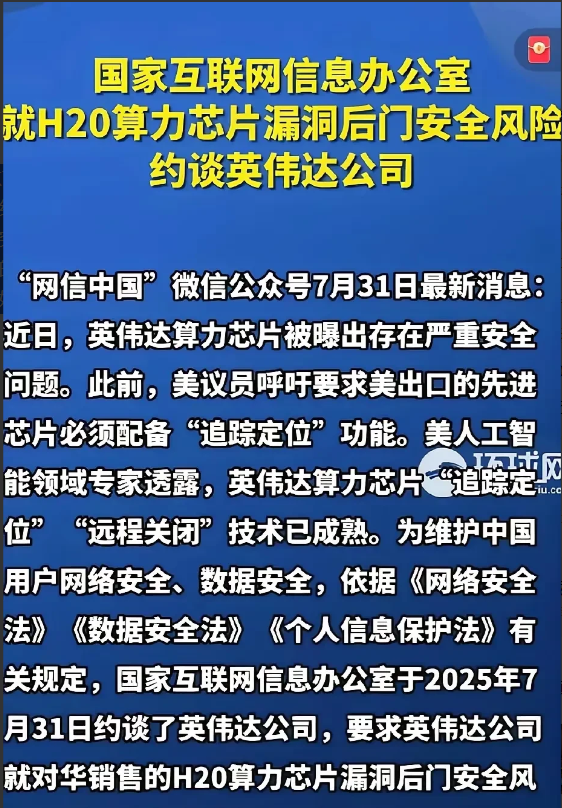

官方媒体报道,国家互联网信息办公室就H20算力芯片漏洞后门安全风险约谈英伟达公司。要求英伟达公司就对华销售的H20算力芯片漏洞后门安全风险问题进行说明并提交相关证明材料。

在上一轮美国牵头组织的芯片制裁联盟,对中国芯片产业的围追堵截中,美议员就曾呼吁要对出口的先进芯片必须配备“追踪定位”功能。而英伟达的算力芯片显然已将“追踪定位”、“数据监测”、“数据回传”“远程关闭”等后门技术玩得相当成熟。

与其它面向全球市场销售的芯片产品不同,英伟达的阉割版H20算力只有旗舰版H100的六分之一,带宽腰斩,只面向中国市场销售。这就大大节约的美国谍情部门制造“暗门”的成本。

英伟达H20的销售对象均是国内一线AI企业和头部平台型公司,也不排除部分科研院所和数据机构使用该产品来打造自己的算力基础。

如果不是有关部门提前侦获H2O的“暗门”,英伟达不仅要在中国成功消化数十多亿美元的库存,还可能配合美国谍报机关对中国AI产业的发展形成立体监控网络,随时截取机要数据,并在关键敏感时刻变身“阿基琉斯之踵”,瘫痪我们的算力基础设施。

总得来说,英伟达的H20芯片“间谍暗门”事件,是美国谍报机关的一张明牌,其监管部门在几年前已公开要求对出口的AI芯片产品设置后门监控程序,我们的有关部门相信早已按图索骥,提前进行了防范。

美国CIA多年来一直利用苹果手机等全球流行的消费电子产品,在全球各地搭建自己的“情报暗门”。

据维基解密称,为了充分利用智能手机收集情报信息,美国CIA(中央情报局)早在2008年就推出了NightSkies项目,这个项目的核心是研发一款“Beacon/载入程序/植入工具”,并安排特工将这款工具安装在刚出厂的iPhone上,使CIA能暗中监视手机用户。维基解密相信,CIA可能通过改变iPhone发货途径,在手机上安装这一工具。

2014年,日本雅虎新闻网报道,苹果公司承认iPhone和iPad所使用的IOS系统存在未公开的“故障诊断功能”。该功能被IOS的越狱专家乔纳森.扎德尔斯基判定为“后门”,在一定条件下,通过此功能可以恶意窃取用户的个人信息。

维基解密曾公布了大量美国CIA利用电子设备进行监视活动的文档,文档描述了CIA是如何利用iOS安全缺陷监视毫不知情的iPhone用户的,而苹果公司的产品就是美国CIA主要利用的电子设备之一。

在维基解密放出的鼎鼎大名的Vault 7系列文件中,就详细介绍了美国CIA是如何感染和攻破iMac和MacBook设备的,这个破解工具被称为“声波螺丝刀”,其可以在系统重装后依然存在。即使用户设置了Mac开机密码,软件也可以在启动过程中完成安装

同时CIA还开发了一种可以安装在MacBook Air EFI固件中的工具DarkSeaSkies,其中包含DarkMater、SeaPea和NightSkies,分别针对EFI、内核和用户控件。

除了针对主要的战略竞争对手,美国对自己的盟友下起手来也是豪不心软。早在2013年,美国国家安全局承包商前雇员斯诺登公开的机密文件显示,美国国家安全局监控了35个外国领导人的电话,通过技术手段在全球范围内追踪并窃取手机活动信息,每天收集的记录高达50亿条。

新华社报道,在今年5月法国国民议会举行的一场关于外国干涉的听证会上,前总理菲永接受议员质询时自曝曾遭美国长期监听。菲永指出,美国监听的不光是法国人,也包括其他盟友。美国情报机构泄露的文件显示,美国国家安全局还监听(当时的)德国总理默克尔以及法国所有内阁成员,毫无疑问,也监听其他欧洲国家政要。

美国对自己人都这么狠,对待它的战略竞争对手能文明到哪里去?我们的机要、涉密、军事管理区、政府机构、重要企事业单位等核心部门如果大量使用苹果的手机、电脑等产品,是存在非常大的安全隐患的。

除了美国自己可以掌控的硬件产品外,美国以及境外的其它情报机关还在国内居民日常高频使用的硬件产品打起了主意,比如充电宝。

充电宝由于涉及生产制造、销售、投放等多个环节,难以严密把关的弱点,成了境外谍报机关着重入侵的对象。

据官媒报道,境外谍报机构有的通过在充电宝内部加装微型计算机芯片等恶意硬件,使其在充电同时建立数据通道,窃取用户智能终端的通讯录、照片、视频、社交账号甚至支付信息等数据。有公开资料显示,被改造的充电宝能在极短时间内完成大量关键数据的窃取。

有的通过诱导获得高危权限,要过安全限制,拥有对用户智能终端的控制能力,实施深层次的窃密和破坏活动,如利用用户智能终端开展窃听窃视等。

更为危险的是,部门充电宝产品被境外间谍机构植入恶意代码,间谍软件,当用户连接“毒充电宝”后,这些恶意代码便会如“电子寄生虫”般悄然潜入智能终端系统。即便用户充电结束断开连接,恶意程序仍能在手机后台持续运行,将用户的手机变成全天候的“监视器”。

这些被改装渗透的毒充电宝,多会投放在境外间谍机构重点关注的党、政、军重要机构,重点高校、核心科研院所等周边,来形成窃取情报的“肉鸡集群”。

这些被窃取的精准个人数据,与国内一些互联网平台企业的商用骨干数据服务器被黑客“拖库”的大数据会进行精准匹配,一方面会被境外谍报机构用于相关的情报工作。

另一方面,这些被窃取的大数据还会成为国际暗网中明码标价兜售的产品。在全球曾经的谍报中心之一香港,一些内地居民的个人信息被做成小广告贴在隐蔽角落可随时线上交易。

数据战线的安全防护是随时都在战斗的硝烟战场,只是普通大众没有体感罢了。我们身处在关键岗位的人,都应该建立敏感的信息安全意识,掌握一定的识别和防范手段。